4.2.2. Применение различных методов шифрования информации

Возможность использования персональных компьютеров в локальных сетях (при сопряжении их с другими ПК) или применение "модемов" для обмена информацией по телефонным проводам предъявляет более жесткие требования к программному обеспечению по защите информации ПК. Потребители ПК в государственных и коммерческих организациях для обмена информацией все шире используют электронную почту, которая без дополнительных средств защиты может стать достоянием постороннего человека. Самой надежной защитой от несанкционированного доступа к передаваемой информации и программным продуктам ПК является применение различных методов шифрования (криптографических методов защиты информации).

Криптографические методы защиты информации — это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным без предъявления ключа криптограммы и обратного преобразования. Криптографический метод защиты, безусловно, самый надежный метод защиты, так как сохраняется непосредственно сама информация, а не доступ к ней (например, зашифрованный файл нельзя прочесть даже в случае кражи носителя). Данный метод защиты реализуется в виде программ или пакетов программ, расширяющих возможности стандартной операционной системы. Защита на уровне операционной системы, чаще всего, должна дополняться средствами защиты на уровне систем управления базами данных, которые позволяют реализовывать сложные процедуры управления доступом.

В настоящее время не существует общепринятой классификации криптографических методов защиты информации. Однако, когда подвергается преобразованию (шифровке) каждый символ передаваемого сообщения ("симметричный" метод закрытия информации), можно условно выделить четыре основные группы:

— подстановка — символы шифруемого текста заменяются символами того же или другого алфавита в соответствии с заранее определенным правилом;

— перестановка — символы шифруемого текста переставляются по некоторому правилу в пределах заданного блока передаваемого текста;

— аналитическое преобразование — шифруемый текст преобразуется по некоторому аналитическому правилу;

— комбинированное преобразование — исходный текст шифруется двумя или большим числом способов шифрования.

Существует большое число программных продуктов шифрования информации, которые продаются вместе с операционной системой. Эти программы трансформируют обычную текстовую информацию в зашифрованные данные (шифротекст) посредством специального алгоритма, доступ к которому осуществляется при помощи ключа. Пока ключ (кодовое число) не потерян пользователем, из шифро-текста может быть восстановлен исходный текст. Примерами таких программ могут служить:

Программные средства DES

Криптографические алгоритмы DES являются, наверное, самым широко используемым механизмом шифрования данных в наше время. Существует большое число его аппаратных и программных реализации, трансформирующих исходную информацию. Физически информация хранится в зашифрованном виде на жестком диске, для обращения к ней в системе создается виртуальный диск, к которому можно обратиться как к обычному диску или дискете, введя правильный ключ.

ГОСТ28147-89

В России для шифрования в государственных организациях используется алгоритм по установленному стандарту ГОСТ28147. По аналогии с DES алгоритм ГОСТ также является симметричным алгоритмом шифрования с секретным ключом. Существует большое число реализаций этого алгоритма, как программных, так и аппаратных.

Программный пакет EXCELLENCE, ver. 3.1

Программное обеспечение системы криптографической защиты данных, хранящихся на жестком диске. Разрешение на доступ к информации дается на основе таблицы разграничения доступа, которая может корректироваться лицом, ответственным за безопасность системы.

Программный пакет RETURN TO LIFE

Пакет представляет собой систему помехоустойчивого кодирования информации. Программный пакет позволяет осуществлять защиту системы или отдельных файлов от несанкционированного использования. В процессе защиты секретная информация (кодовый ключ) может быть записана на дискету или жесткий диск.

Программа DISKREET

Входит в состав пакета Norton Utilities, работает в операционной среде MS DOS и Windows. Она также реализует алгоритм DES при шифровании файлов, а также обладает рядом других возможностей (блокировки клавиатуры и экрана), таких, как создание шифрованных объектов на уровне файлов или виртуальных (логических) дисков.

Таблица 4.1. Сертифицированные операционные системы (состояние на 1994 г.)

Защищает текстовые файлы, базы данных. Принцип основан на кодировании информации с учетом особенностей конфигурации ПК, в частности, жесткого диска, видеоадаптера, портов. Кроме того, для защиты информации используется ключевая дискета, которая форматируется определенным образом в первый сектор записывается номер ключа.

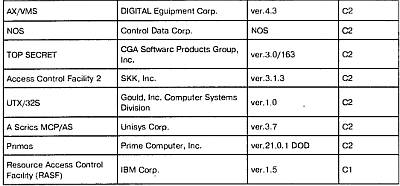

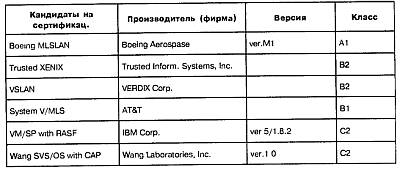

Таблица 4.2. Кандидаты на сертификацию (состояние на 1994 г.)

Программно-аппаратный комплекс DALLAS LOCK, ver. 3.0

Предназначен для защиты компьютера от НСД путем шифрования файлов на дискетах и винчестере. Для шифрования используется программа Lock.exe, а для дешифрования применяется программа Unlock.exe.

Процесс обращения предельно прост в использовании — достаточно указать имя расшифровываемого файла и код ключа.

Программный пакет SECRET DISK, ver. 1.01

Пакет позволяет шифровать и расшифровывать файлы, виртуальные (логические) диски и дискеты. Позволяет изменять атрибуты главного файла, форматировать дискету для SecretDisk, изменять кодовые ключи.

Программный модуль PROGRAM PROTECT, ver. 3.0

Система работает под управлением MS DOS, ver. 3.x и предназначена для шифрования файлов. Ограничивает доступ к файлам путем организации запроса кода. Устанавливает защиту от несанкционированного копирования с невозможностью её снятия. Защита снимается только форматированием, т. е. уничтожением информации.

* * *

В настоящее время существуют более сложные криптографические методы закрытия информации, "асимметричные", связанные с более сложными техническими решениями, которые используются, как правило, в системах закрытия важной государственной информации. Изложение данных методов защиты информации выходит за рамки настоящего издания; упомянем лишь, что реализация простейших видов этого метода вполне доступна даже начинающим программистам (см., например, журнал "PC Magasine" за 1995 год).

К защищенным системам относятся такие аппаратные и программные средства, которые разработаны с учетом требований безопасности обработки информации, содержащихся в соответствующих государственных документах, и обладают проверенными в ходе сертификационных испытаний защитными свойствами. Приведем список операционных систем, сертифицированных Национальным центром компьютерной безопасности (NCSC) США. Он представляет различные компании, продукты которых либо получили сертификат от NCSC (табл. 4.1), либо проходят сертификацию (табл. 4.2). Класс защиты снижается от А к С и от 1 к 2.

Поскольку сертификационные испытания продолжаются около двух лет, то включение новых кандидатов в табл. 4.1 за прошедшее время маловероятно.

В отношении широко используемых в России Операционных Систем типа MS DOS и ей подобных ОС, а также OS/2 можно сказать, что они не относятся к классу защищенных и их использование создает предпосылки к НСД. По заявлению фирмы Microsoft, система MS Windows NT ver. 3.5 создавалась в соответствии с требованиями класса С2 и при использовании дополнительных программных продуктов может соответствовать классу В2.

Описанные выше методы защиты информации от несанкционированного доступа являются достаточно эффективными. Однако в некоторых случаях они позволяют производить перенос (копирование) программ с одного ПК на другой, что дает возможность специалисту по криптографии путем применения специальных средств расшифровать полученную информацию. Для исключения такой возможности применяют специальные программы, защищающие от несанкционированного копирования информации.