5.2. Устройства криптографической защиты информации

Наиболее эффективной мерой защиты информации является использование криптографических методов. В настоящее время используются два основных метода шифрования — аналоговый и цифровой. Устройства, представленные на рынке и реализующие функцию шифрования, получили название скремблеров. Основное применение скремблеры находят при защите информации, передаваемой по телефонным (в том числе сотовым) линиям.

При аналоговом скремблировании реализуются, как правило, два основных способа шифрования: частотные или временные перестановки. При том и другом способе характеристики передаваемого сигнала (речи) меняются таким образом, что сигнал, выделенный с помощью обычного телефонного аппарата, становится неразборчивым, но занимает ту же частотную полосу, что позволяет его передавать по линиям связи в обычном режиме. При частотном скремблировании с помощью частотных фильтров вся полоса стандартного телефонного сигнала дробится на какое-то число частотных полос. Эти частотные интервалы перемешиваются затем в заданном порядке, например, по закону псевдослучайной последовательности. Такой порядок перемешивания носит название ключа. Скорость перемешивания от 2 до 16 циклов в секунду. В случае временных перестановок речь дробится на равные временные интервалы, которые затем также в порядке, определяемом ключом, перемешиваются.

На приемном конце с помощью известного ключа производятся обратные преобразования. Наиболее высокий уровень закрытия получается при использовании одновременно обоих способов, т. е. частотных и временных перестановок.

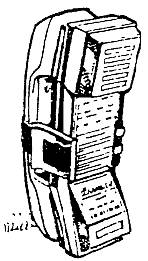

К преимуществам аналогового способа шифрования следует отнести его сравнительную простоту и меньшую стоимость подобных устройств по сравнению с приборами; реализующими функцию защиты цифровым способом, а также малые габариты. Главным недостатком аналогового способа защиты является его меньшая стойкость к дешифровке. При выборе аналогового скремблера следует обращать внимание на сложность ключей и преобразований, применяемых в его системе шифрования. Стойкость аналоговых сигналов к дешифровке составляет у разных скремблеров от нескольких часов до нескольких дней. Один из подобных скремблеров, выполненный в виде насадки к телефонной трубке, изображен на рис. 5.12.

Рис. 5.12.

Это компактный шифратор с установкой кодов шифра (более десятка тысяч комбинаций). Легко крепится на любую телефонную трубку.

Предусмотрены индикаторы режимов работы. Чистый и усиленный звук в режиме шифрации. Электропитание от батарей 9 В. Вес — 284 г.

Цифровой способ кодирования информации является существенно более стойким к дешифровке. Сигнал предварительно преобразуется в цифровой вид. В канал связи выдается набор стандартных знаков (как правило нулей и единиц). Для кодирования подобного сигнала применяются значительно более сложные и изощренные системы ключей.

Сильное ограничение на использование цифрового способа кодирования накладывает то обстоятельство, что для передачи сигнала требуется полоса часто большая, чем может обеспечить стандартная двухпроводная телефонная линия. Однако использование специфических характеристик речевого сигнала и применение математической обработки сигнала позволяют сузить полосу частот до размеров, приемлемых для передачи по телефонному каналу. Устройства, выделяющие существенные параметры речи и преобразующие их в цифровой вид получили название вокодеров. При передаче цифровых сигналов по радиорелейным УКВ линиям полосы сигнала могут быть значительно более широкими.

При цифровом способе кодирования необходимо добиться строгой синхронизации передаваемого и принимаемого сигналов. Эту задачу, а также задачу автоматического обмена ключами, решает сложная аппаратура, зачастую с применением компьютеров. Перед каждым сеансом связи передатчик и приемник автоматически обмениваются открытыми ключами, на основе которых вычисляется секретный сеансовый ключ.

Использование этого метода снимает проблему изготовления и рассылки ключей, а также исключает утечку информации из-за утери ключа. Основной характеристикой цифровых шифраторов является применение того или иного алгоритма защиты. При этом надежность считается высокой, если число ключевых комбинаций более 1025.

В США и России разработаны и используются стандартизированные государством алгоритмы шифрования: DES (США) и ГОСТ — 28147-Н9 (Россия).

Естественно, для закрытия сведений, носящих секретный государственный характер, должны применяться цифровые способы кодирования, однако при защите коммерческой и личной информации более приемлемыми часто являются аналоговые скремблеры, прежде всего благодаря большей простоте и меньшей стоимости. Кроме того, они обеспечивают достаточную для этих целей степень защиты. Стоимость подобных скремблеров порядка 200 $.

Естественно, что таким аппаратом должны обладать не только вы, но и ваш абонент, что очень часто сводит на нет все преимущества от наличия скремблера. Выходом является создание сетей абонентов. В качестве государственного подхода к решению такой проблемы следует рассказать о сети специальных телефонных аппаратов по американской программе STU (Secure Telefon Unit). В настоящее время наиболее распространены телефонные аппараты третьего поколения STU-3.

Всего в США более 700 тысяч таких аппаратов (цена $ 2000). Телефон STU-3 внешне похож на обычный телефонный аппарат и дает возможность обмениваться цифровой информацией со скоростью 2,4 Кбит/с, как в открытом, так и защищенном режимах. Ключи для правительственных учреждений изготавливаются в Агентстве национальной безопасности, а для частных компаний — корпорацией GTE.

Для включения аппарата в защищенный режим пользователь вставляет ключ (в виде пластиковой карточки) в приемное устройство. В па мять ключа занесены идентификационные данные пользователя: фамилия, имя, название фирмы, высший гриф секретности информации, к которой он допущен. Когда связь установлена, эти данные высвечиваются на аппарате собеседника. Аппаратура рассчитана на четыре уровня секретности. Переход в закрытый режим может осуществляться как до начала разговора, так и во время него. После того, как оба абонента вставили свои ключи в аппараты и нажали кнопку "защита", идентификационные данные каждого ключа направляются в компьютер АНН, где проверяется, не происходила ли утрата одного из ключей. В настоящее время выпускается большое количество дополнительных устройств к аппаратуре STU-3.

Так, компания "Моторола" изготавливает портативные модели телефонов STU-3 для сотовых систем мобильной связи, стоимостью около 10000 $.

У нас, в России, ведутся подобные работы по массовому внедрению специально разработанной техники в государственные организации и фирмы, работающие с государственными секретами. Так, на проходившей в 1995 году выставке "Связь-Экспоком" были представлены междугородная АТС "Фобос-КМ" и учрежденческая АТС "Сателлит", где циркулирующая информация защищена от утечек как физическими, так и криптографическими методами.

В связи с распространением техники закрытия телефонных сообщений, в целом с начала 80-х годов устойчиво обозначилась тенденция: изделия по дешифровке дают все меньше и меньше результатов.

Для добывания условной единицы информации приходится затрачивать все большие и большие средств.

Разработана аппаратура для закрытия передачи информации по факсимильной и телексной связи. Так, факсовый шифратор FSR-2000 подключается между факсимильным аппаратом и телефонной розеткой.

Шифрующее устройство работает автоматически (имеется функция идентификации до ста фамилий и их телефонных номеров, а также функция автоматического выбора шифрующего устройства абонента) и сообщает о наличии шифрующего устройства у абонента. Габариты изделия 305x250x64 мм, вес 2,5 кг. Более поздняя модификация FSR-3000 использует стандартный алгоритм DES.

В России существует изделие "Исса", предназначенное для передачи текстов (буквенно-цифровой информации) с клавиатуры или из внешней ЭВМ. Устройство выполнено в дипломате, имеет клавиатуру и встроенный дисплей. Скорость передачи 600 или 1200 бит/с. Аппаратура обеспечивает закрытие информации в течение двух лет. Длина пароля 32 знака. Питание возможно как от сети 220 В, так и от встроенного аккумулятора. Вес устройства не более 7 кг.

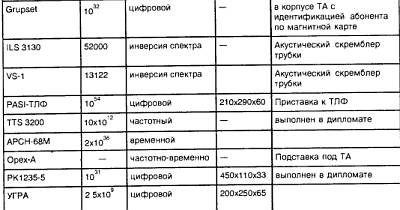

В табл. 5.3. приведены характеристики некоторых из имеющихся на рынке России технических средств коммерческой криптозащиты.

Таблица. 5.3. Характеристики технических средств коммерческой криптозащиты